Tutorial 54 Wireshark para Principiantes

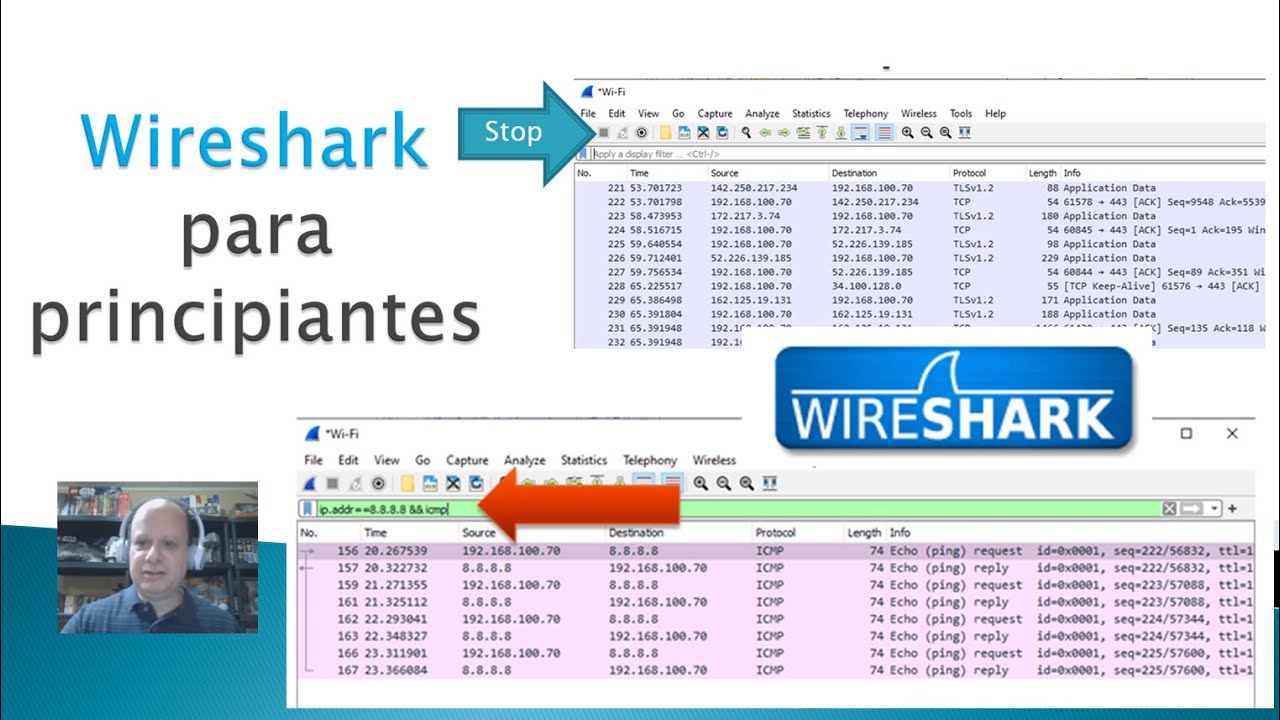

saludos bienvenidos a tutoriales de paulo hidalgo en este tutorial 54 tratar el tema de wireshark para principiantes [Música] wireshark es una herramienta que permite el análisis de paquetes que circulan en nuestra red para poder aprovechar white hart es necesario tener un sólido conocimiento del modelo bocio tcp/ip y de aquellos tipos de paquetes presentes en las redes que deseamos analizar [Música] en este vídeo les presentaré esta poderosa herramienta empezando desde cero incluyendo un poco de historia instalación en windows mi primera captura haciendo piña 8.8 punto 8.8 y una muy breve introducción a los poderosos display filters the wire set en mi canal de pablo hidalgo tutoriales encontrarán vídeos de temas como automatización con python colaboración con cisco call manager así como vídeos de preparación para presentar sus exámenes de psn y cdn enterprise ccnp collaboration list snp data center los invito a que lo visiten y se suscriban white hart es un proyecto de open source y está liberado bajo la licencia gpl que es la misma que cubría muchas distribuciones de linux wireshark no tiene la capacidad por sí solo de capturar los paquetes de red sino que se apoyan motores de captura como sleep the cup en el ambiente de unix y linux y npk para el caso de windows wireshark es soportado en una gran variedad de sistemas operativos incluyendo microsoft windows 10 8.1 windows server 2019 server 2016 server 2012 r2 y server 2012 en mac o s 10.13 y versiones posteriores y en el ambiente de unix linux 10 ming está soportado en las distribuciones más populares incluyendo ubuntu debian free y sting red hat enterprise linux bentos fedora entre muchos otros es muy importante destacar que es lo que no hace guardia guardia no es un sistema de detección de intrusos guardia nos va a permitir capturar y mostrar en pantalla los paquetes de nuestras redes pero no nos va a indicar y el tráfico es normal o anómalo o si hay un intruso que esté penetrando en nuestra red esa parte nos va a tocar a nosotros wireshark además no puede generar paquetes ni modificarlos de ninguna forma a través de los años de utilizar guardias en redes wireless siempre me ha surgido un par de dudas que les quiero presentar a continuación para que ustedes no les ocurra lo mismo primero una nick en modo promiscuo puede capturar tráfico cuyo destino no sea la dirección local del equipo esto quiere decir que en redes cableadas cuando estoy conectado a un switch en modo promiscuo yo podré por ejemplo recibir tramas de broadcast tramas de multi cash que no necesariamente están dirigidas a mi computadora pero en el caso de while es el modo provistos sólo va a poder capturar paquetes de aquel s said y al que ya estemos previamente asociado los paquetes de otros peces allí no van a ser parte de la captura además el encabezado 802.11 es removido por la nic y es reemplazado con un encabezado eterna que es falso por eso van a anotar más tarde cuando hago una captura que nada ni wifi de mi portátil el encabezado que va a tener es un encabezado ethernet como si yo estuviera conectado a un switch y entonces qué podemos hacer para analizar redes wireless para eso necesitamos una nick en modo monitor así podrá capturar paquetes de todos los estados del canal de radio que hayamos seleccionado el tema es que el modo monitor no lo traen todas las nick en el ambiente de windows se pueden adquirir adaptadores que soporten el pickup que entonces sí permite capturar tramas de datos tramas de gestión y tramas de control 802.11 en múltiples canales de radio [Música] vamos a ver ahora un poco de historia de guardia gerald com desarrolló su programa de análisis de redes con el nombre terrier en el año de 1998 en esa época las herramientas disponibles para hacer análisis de paquetes de red eran sumamente costosas muchas personas han contribuido el proyecto desde su inicio incluyendo agentes ramírez guy harris y richard a debido a problemas de copyright el nombre fue cambiado a wire chart en el año 2006 en el 2008 luego de 10 años de desarrollo se liberó warzycha versión 1.0 en el 2015 se liberó wireshark 2.0 el cual presenta una nueva interfase de usuario vamos a ver ahora el tema de la instalación de guardar ambiente wind los instaladores de guardia nos pueden conseguir en el sitio water.org es last time load punto html ahí podrán encontrar los instaladores para windows para mac o s y el código fuente no van a encontrar la versión para linux porque esa que se encuentra en los repositorios de las diferentes distribuciones del ine una vez que han descargado el instalador y lo inicien lo primero es nos dará la bienvenida en este caso que utilice guardar tres puntos 4.4 en el momento que dice este vídeo rápidamente nos mostrará el tema de la licencia enfatizando que es diferencia gplv2 que la misma que cobija a muchas de las distribuciones de linux también significa para efectos nuestros que el software libre de usos yo recomiendo dejar todos los componentes por defecto que nos va a indicar y presionar next seguidamente si ustedes gustan que les cree los short hot en el escritorio de windows en la barra de tareas pero si les recomiendo que asocien todas esas extensiones que se muestran ahí con guardias para que simplemente con darle doble clic a un archivo con una de estas extensiones su pc habrá guardias y muestre el archivo en pantalla el folder destino igualmente recomiendo dejar el destino por defecto que deban sugerir y presionamos net esta es la parte muy importante de porque les conté que guardar por sí solo no puede hacer capturas necesita de una librería que se llama ene efe cap en este caso es necesario dejar la opción de que la instale y no la instalarán wanchaq si se va a instalar pero solamente podría abrir archivos de capturas realizadas previamente capturas de dispositivos usb que es un tema experimental en mi experiencia me ha dado problemas y me ha provocado que mi computadora inclusive tenga que reiniciar la por eso recomiendo no instalar usb caps o sea como están en la fotografía no marcarlo y darle instalar seguidamente veremos la ventana de progreso [Música] y de pronto vemos este ojo misterioso que no da muy buena muy buena vibra resulta que este es el instalador de npk para windows esta es la librería que es necesario instalar porque es en la que guardar se apoya para hacer la captura de los paquetes así que no se asusten por ese ojo que se ve tan misterioso simplemente le damos ai agregó estoy de acuerdo en esta ventana de opciones yo recomiendo no marcar ninguna porque son para temas legacy en temas de ciertas versiones de windows que daban problemas pero yo no recomiendo marcar ninguna de estas opciones y procedemos con instalar [Música] esperamos a que termine el instalador de ppk [Música] y luego pues esperamos a que termine el instalador de white jr les recomiendo que reinicie en la computadora principalmente para que la librería npk se instale correctamente vamos a realizar ahora nuestra primera captura utilizando white y de paso vamos a conocer un poco de la interfaz de usuario que en este programa cuando uno inicia wire ser siempre les va a mostrar esta pantalla de inicio en la pantalla de inicio se van a mostrar en la parte de abajo las diferentes interfaces de su computadora y en el caso de la mía le identifica como wifi la tarjeta de red wireless que tengo en mi computador voy a hacer la captura en esa interface que dice wifi ustedes lo que necesito es marcando el doble clic en la opción de wifi inmediatamente va a empezar la captura mientras se va realizando la captura vamos a aprovechar para presentarles algunas partes de la interfaz de usuario tenemos primero el panel lista de paquetes cada una de las líneas de ese panel es un paquete capturado noten la gran cantidad de tráfico que está circulando por la red guardia en este momento el siguiente panel se llama detalles del paquete cuando ustedes seleccionan un paquete que en la lista de paquetes en el panel de detalles se muestran los detalles de ese paquete específico que usted es seleccionado en la parte de abajo también se mostrarán los bytes que forman ese paquete que ustedes hayan seleccionado teniendo una captura corriendo vamos a hacer ahora el ping a 8.8 punto 8.8 el cual es un servidor dns de google que está disponible en la internet pública aquí se utiliza mucho para realizar pruebas de conectividad para poder realizar el ping utilizando la combinación windows r windows 3 la tecla que normalmente está a la par de la barra espaciadora que nos va abrir la ventana de rumbo ejecutar visitamos el comando cmd y se nos va a mostrar una ventana de consola de windows en esa ventana voy a digitar pin espacio 8.8 punto 8.8 presionó enter y mi computadora va a realizar 4 pines a esa dirección noten que durante todo este tiempo ha estado corriendo la captura en guardia nuestro siguiente paso entonces es detener la captura para esto guardia tiene una barra de herramientas un botón rojo que sirve para detener la captura en el caso de la pantalla que les estoy mostrando a mí me aparece en color gris porque yo ya presione este botón rojo una vez que lo presionan se pone de color gris y además en la parte de abajo de guardián en lo que se llama la barra de estado les va a decir cuántos paquetes fueron capturados en total una vez que detuvimos la captura de paquetes tenemos aquí se harán problemas que tenemos una gran cantidad de paquetes capturados y a mí sólo me interesa analizar para este ejemplo los paquetes de ping cuyo destino haya sido el servidor 8.8 punto 8.8 aquí donde vamos a utilizar una de las herramientas más poderosas de guardia es el uso de filtros de display que permite justamente solamente mostrar aquellos paquetes finos los filtros de display permiten editar y aplicar filtros nos permite concentrarnos en los paquetes que nos interesa analizada que permite crear filtros basados en por ejemplo protocolo como vp ppp y cmc la presencia de un campo en un paquete los valores de los campos según paquetes y combinaciones de lanza anteriores utilizando operadores lógicos de fort y de andy estos filtros display no es lo mismo que filtros de captura en este caso guardia capturó todos los paquetes que detectó en mis red wireless y ahora el display center va a trabajar sobre todo esa totalidad de paquetes en cambio recintos de capturas como dice el nombre es para decirle a guardias que sólo captura cierto tráfico el primer filtro que les quiero mostrar el drama y p punto de ver y funciona para decirle a guardar que solamente me muestra paquetes cuya dirección ip destino o cuya dirección origen sea una dirección ip específica en mi caso voy a utilizar el filtro ip punto a ver igual igual noten que hay que poner el igual dos veces 8.8 punto 8.8 esto va a ser que guardar solamente nos muestre paquetes cuyo origen o cuyo destino sea esa dirección ip específica yo debo disfrutar el filtro y presionar enter no se les olvide presionar enter porque si no el filtro no surte p luego de que presionan enter noten que ahora en la ventana de lista de paquetes sólo se muestran aquellos cuyo origen stores o destino de extensión es la dirección 8.8 punto 8.8 ya casi logramos nuestro objetivo tenemos todavía un problema están revueltos paquetes de diferentes protocolos entonces vamos a aplicar un filtro más para eso vamos a utilizar el filtro y bmp el cual solamente va a mostrar paquetes del protocolo efe mp que es el que utiliza fin para funcionar lo voy a combinar con el filtro anterior y pe a deber utilizando el operador lógico and estos dos símbolos de ampersand significa un y lógico significa muéstrame paquetes cuya dirección origen o destino sea 8.8 punto 8.8 y que además sean de portocolom y cmt tiene que cumplir ambos requisitos al mismo tiempo hizo el filtro navarra de filtros no se olviden de presionar enter porque si no no surte efecto el filtro y ahora si tenemos en pantalla únicamente los paquetes de eco request y eco replay o sea pin cuyo destino u origen es 8.8 punto 8 puntos ya logramos nuestro objetivo el objetivo de este vídeo es darles una idea del poder que tienen los filtros de guardia este fue un ejemplo de los más sencillos que nos pueden mostrar conclusión este vídeo fue el punto de entrada al amplio mundo de captura y análisis de paquetes mediante el guardián que les pareció les gustaría que continúe con este tema tenemos muchísimos temas de display filters capture filters y el uso de white hart pero en la línea de comandos por favor déjenme su comentario para tener una retroalimentación de si el tema es muy solicitado pues para continuar con esta línea muchas gracias a todos por su atención